Il 3 giugno, ZenCash (ZEN) è stato obiettivo di un attacco 51%. L’attacco è avvenuto alle 2:43 UTC, secondo il blog di ZenCash. Questo tipo di aggressioni si sono rivelate essere regolari nelle ultime settimane. Infatti Verge, Bitcoin Gold ed Electroneum sono caudute vittima di simili attacchi. A causa di questi eventi, molte delle qualità di queste monete hanno subito un duro colpo e non sono ancora state recuperate.

I dettagli

Un attacco 51% è consiste in un individuo o un gruppo 23.prende il controllo di una catena di blocchi acquisendo più della metà dell’hashate, prendendo in considerazione l’hacker (o gli hacker) per prendere il controllo del sistema. ZenCash ha tweettato a riguardo:

“La rete ZenCash è stata oggetto di un attacco del 51% il 2 giugno alle 22:43 circa. Il team di ZenCash ha immediatamente eseguito le procedure di mitigazione per aumentare significativamente la difficoltà di futuri attacchi alla rete.”

In questo tweet il link era incluso un link ad un post sul blog di ZenCash che esamina l’evento. Rob Viglione, un utente di Twitter, ha commentato:

“Impressionato da come il team ha gestito tutto questo. Sono grandi persone!”

Il team di ZenCash non è sprovveduto

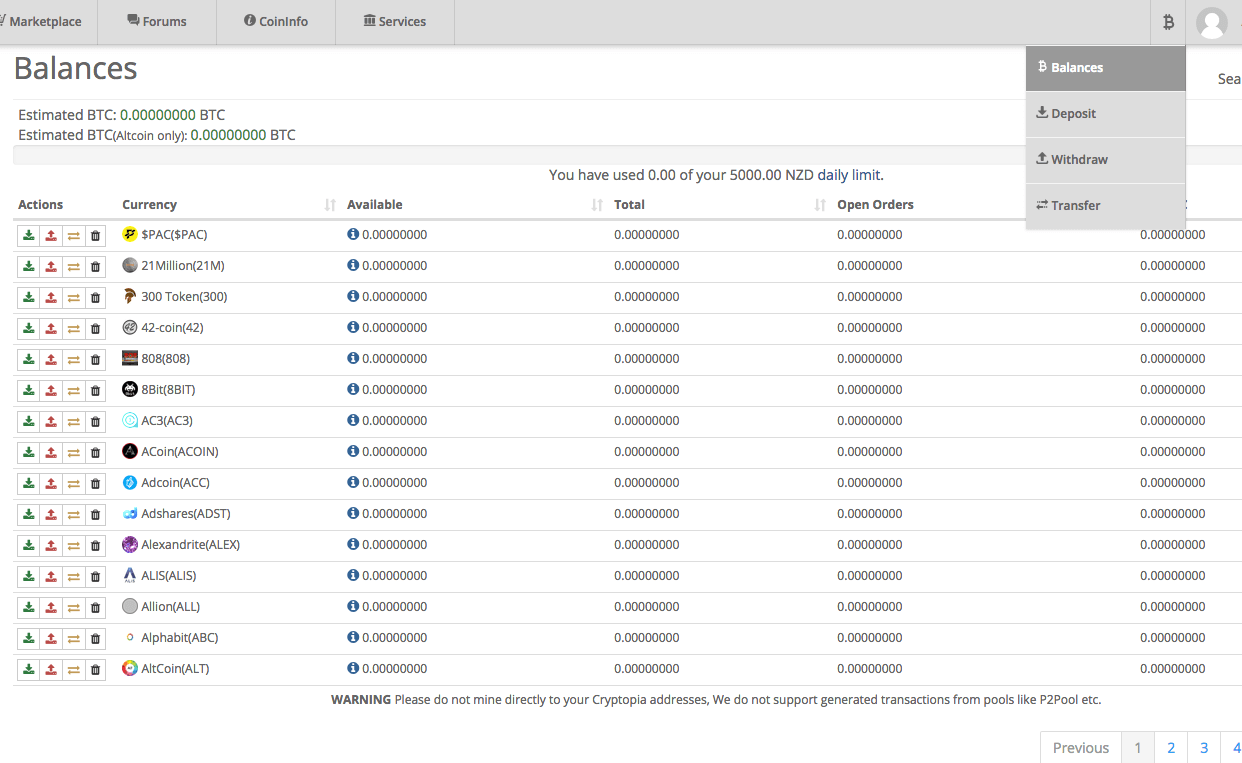

In ogni caso, il team di ZenCash non era solo preparato per una circostanza come questa. Il gruppo ha immediatamente iniziato un esame sulla dispersione dell’hashate per affermare che si trattava, in effetti, di un attacco 51%. Durante la ricerca dei tassi di hash, diversi individui del gruppo ZenCash si sono rivolti alle piattaforme di trading. Questo per diffondere la consapevolezza dell’attacco e per aiutarli a moderare il pericolo di una doppia spesa.

Una volta terminato l’esame, il gruppo ZenCash ha scoperto che ci sono state doppie spese. Ciò significava che l’attaccante, chiunque fosse, poteva spendere i suoi 19.000 ZenCash più volte. Di fatto, moltiplicando in modo redditizio il valore del suo ZenCash. A causa del numero crescente di blockchain PoW, si è rivelato progressivamente difficile da garantire ogni singola catena. Questo per via del fatto che la potenza di calcolo è diffusa in modo che le blockchain meno importanti dispongano di troppo poca per impedire simili attacchi.

Conclusione

Nel caso di questo attacco, la blockchain di ZenCash utilizzava più di 58 MSols/s. Nonostante sia un numero rispettabile, è probabile che gli attaccanti abbiano affittato molta potenza di calcolo attraverso un servizio. Un esempio di servizio simile è NiceHash. Dato che l’attaccante è sfuggito con oltre 550.000 dollari in ZEN, sarebbe ragionevole accettare che l’hack costasse meno del valore del suo ZenCash. Il team di ZenCash continuerà a monitorare la rete e ad effettuare analisi forensica con l’exchange interessato. Tutte le informazioni raccolte saranno fornite alle autorità competenti.